1. 常见危害基本类型

- 信息泄露攻击

- 完整性破坏攻击

- 拒绝服务攻击

- 非法使用攻击

2.网络攻击原理表

攻击者 | 攻击工具 | 攻击访问 | 攻击效果 | 攻击意图 |

黑客 间谍 恐怖主义者 公司职员 职业犯罪分子 破坏者 | 用户命令 脚本程序 自治主体 电磁泄漏 | 本地访问 远程访问 | 破坏信息 信息泄露 窃取服务 拒绝服务 | 挑战 好奇 获取情报 经济利益 恐怖事件 报复 |

3.网络攻击一般过程

前四步是进入目标系统前,后四步是进入系统后

- 隐藏攻击源(使用代理服务器、肉机、跳板)

- 收集攻击目标的信息(操作系统版本、数据库等相关信息)

- 挖掘目标的漏洞信息(从收集的目标信息中提取可用的漏洞信息)

- 获取目标的访问权限(获取目标系统的普通或管理员账号权限)

- 隐藏攻击行为(通过加密等方式)

- 实施攻击(进行破坏或以该目标系统为跳板向其它系统发起攻击)

- 开辟后门(方便下一次的进攻、连接目标主机)

- 清除攻击痕迹(避免被网络管理员发现)

4.网络攻击常见技术方法

常见端口扫描技术

端口扫描的目的:获取目标主机提供的服务列表

原理:端口扫描程序挨个尝试与TCP/UDP连接端口,然后根据端口与服务的对应关系,结合服务器端的反应推断目标系统上是否运行了某项服务,攻击者通过这些服务可能获得相关目标系统的进一步信息或通往目标系统的途径。

拓展:在TCP的首部报文中有六个标志比特,按照在报文中的顺序分别是:

URG(紧急指针有效)、

ACK(1时表示确认序号有效)、

PSH(为1表示接收方应尽快将这个报文交给应用层,为0表示不需要立即传、而是先进行缓存)、

RST(为1时表示TCP连接异常,必须强制断开连接,然后重新连接)、

SYN(同步序号用来发起一个连接)、

FIN(表示关闭连接)

在日常分析中,一般也只会用到后五个标志比特位

完全连接扫描

顾名思义,利用TCP/IP协议的三次握手连接机制,使源主机和目的主机的某个端口建立一次完整的连接。如果建立成功,则表明该端口开放,否则表明该端口关闭。

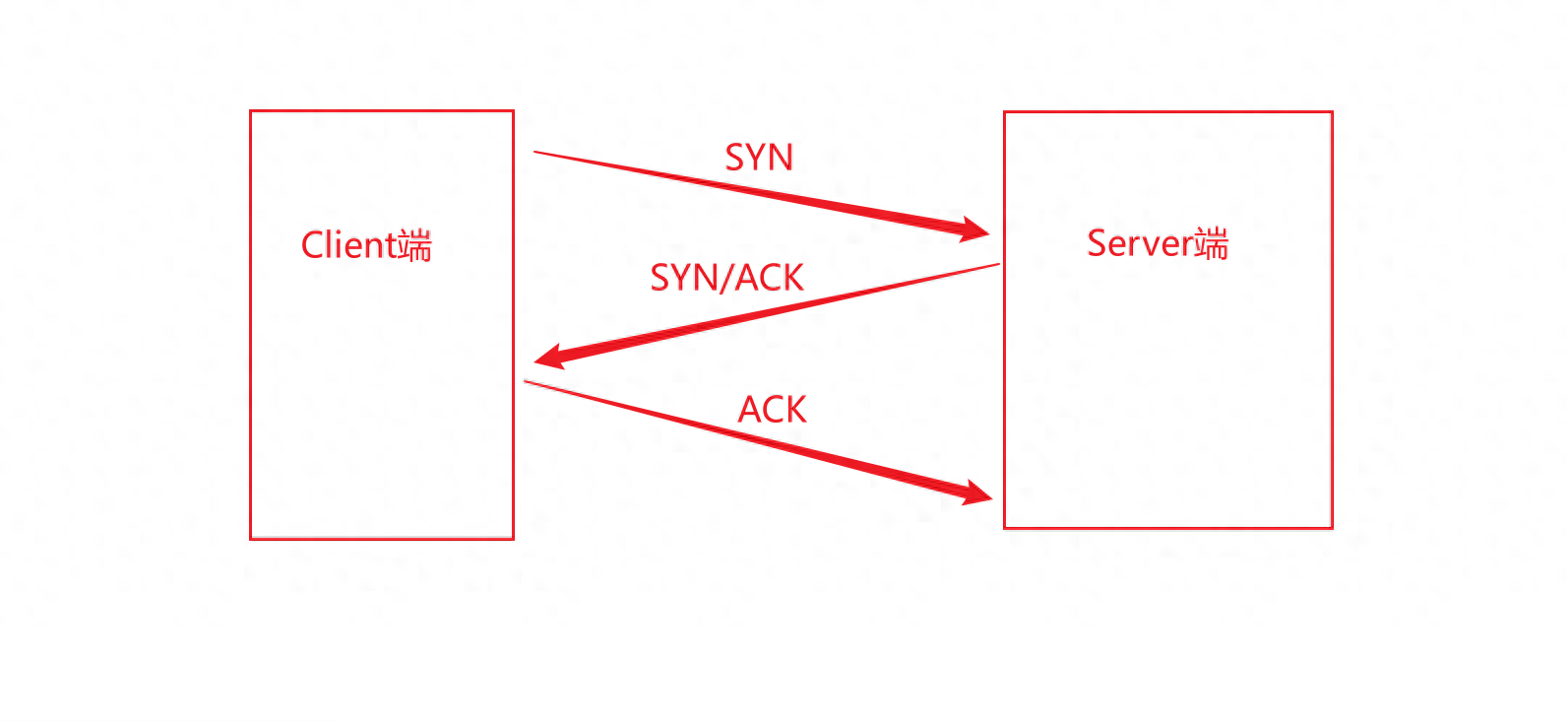

建立成功过程(目标端口开放):

TCP三次握手成功

- Client端发送SYN。

- Server端返回SYN/ACK,表明端口开放。

- Client端返回ACK,表明连接已建立。

- Client端主动断开连接。

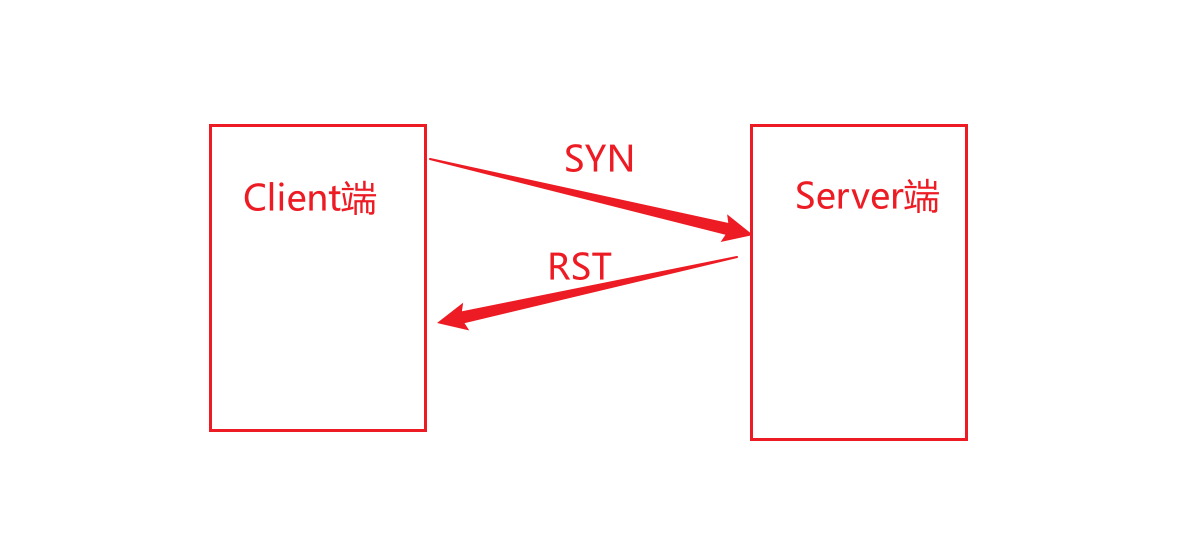

建立失败过程(目标端口关闭):

- Client端发送SYN

- Server端返回RST/ACK,表明端口未开放。

优点:准确度很高。

缺点:容易被防火墙和IDS检测到,并在目标主机的日志中会记录大量的连接请求以及错误信息。

注:IDS是入侵检测系统。

半连接扫描

半连接扫描听名字就知道,它是全连接扫描的部分,没错,它在TCP的三次握手中只完成了前两次握手,不建立一次完整的连接。

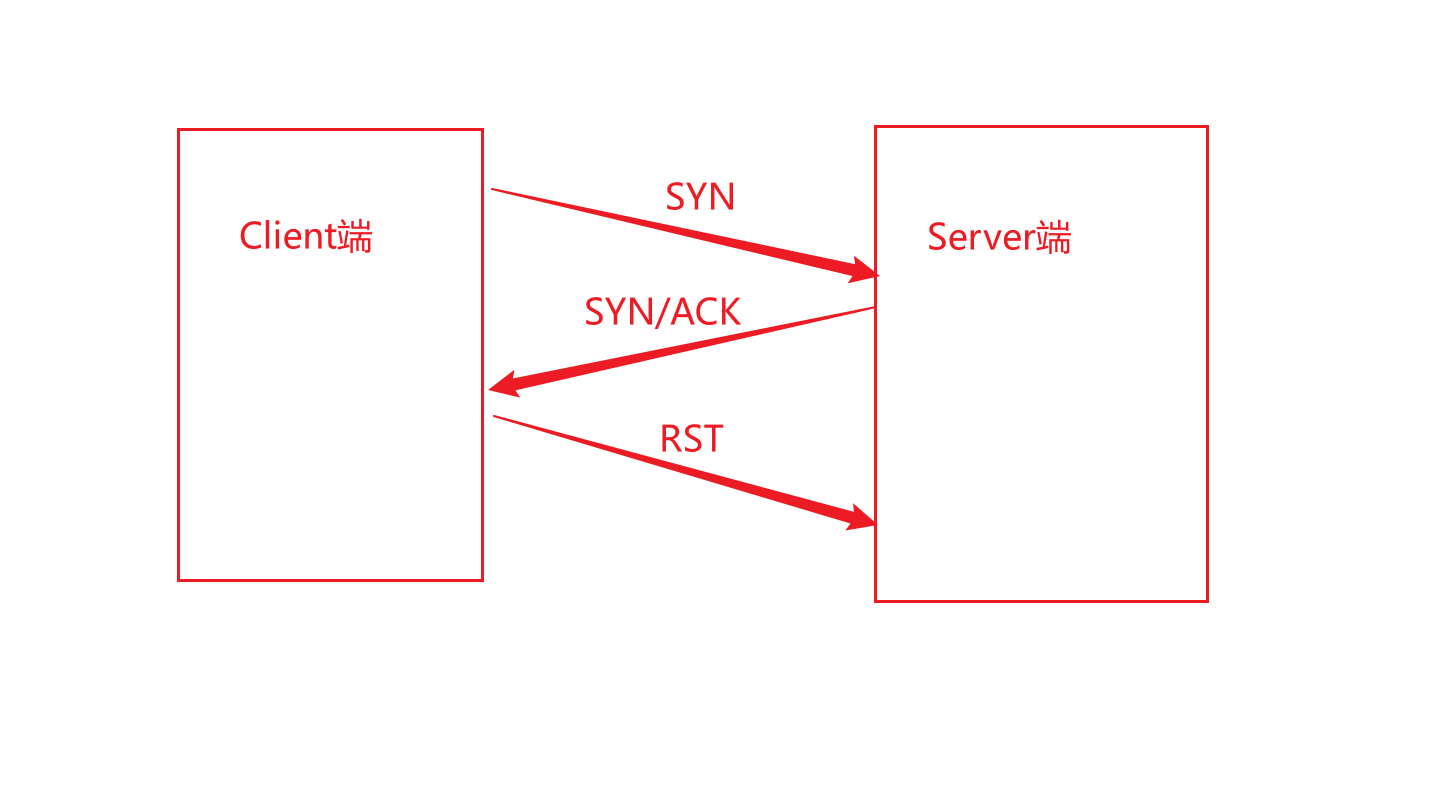

建立成功过程(目标端口开放)

- Client端发送SYN。

- Server端返回SYN/ACK,表明端口开放

- Client端发送RST断开连接。

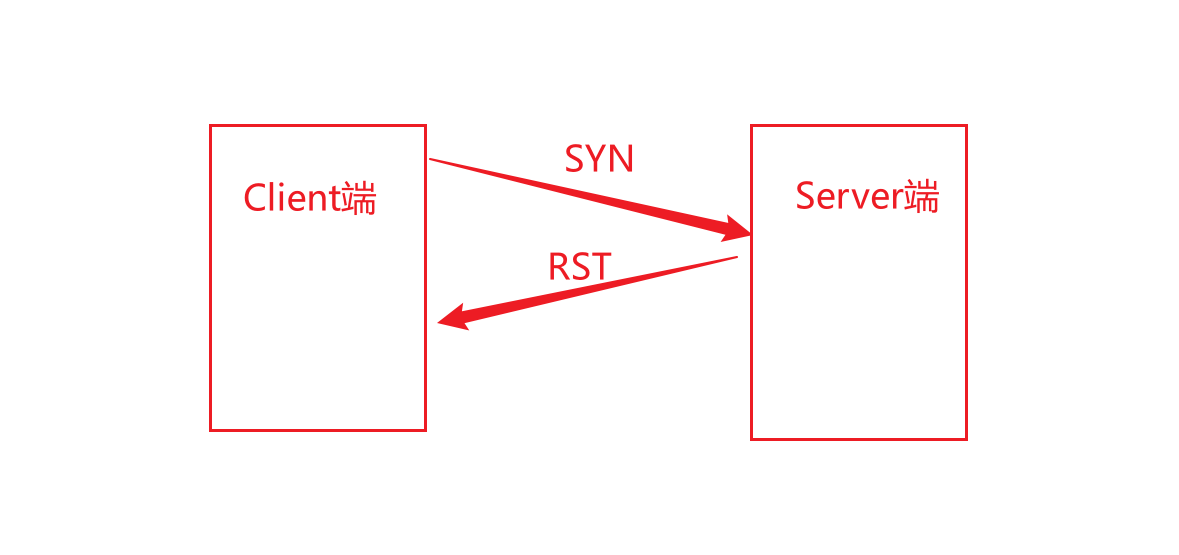

建立失败过程(目标端口关闭)

- Client端发送SYN

- Server端返回RST,表明端口未开放。

SYN扫描

扫描器向目标主机的一个端口发送连接请求(syn包),扫描器收到目标主机响应的SYN/ACK数据包后,立刻断开连接,就能判断该端口是开放的。如果收到的是RST数据包,则端口关闭。

由于三次握手没有完成,tcp连接是没有正常进行的,因此,这次扫描就不会被记录到系统日志中。这种扫描技术一般不会在目标主机上留下扫描痕迹。但是这种扫描需要有root权限。

SYN | ACK扫描

- 发送SYN | ACK数据包,不返回信息则端口开放,返回RST则端口关闭。

- 本方法是直接发送SYN | ACK数据包,而不是先发送SYN数据包,目的主机接收时会认为这是一次错误的连接,从而会报错。

FIN扫描

直接发送FIN数据包,不返回信息则端口开放,返回RST则端口关闭

ACK扫描

发送FIN数据包,查看返回数据包中的TTL值和WIN值

开放 < TLL值64 <关闭

关闭<= WIN值0 <开放(关闭端口的win值一般为0)

NULL扫描

将发送数据包中的ACK、FIN、RST、SYN、URG、PSH等标志位设置为0,不返回信息则端口开放,返回RST则端口关闭。

XMAS扫描

和NULL扫描类似,只不过标志位全部置成1,不返回信息则端口开放,返回RST则端口关闭。

缓冲区溢出

缓冲区溢出可以使攻击者有机会获得一台主机的部分或全部的控制权。

缓冲区溢出能成为远程攻击主要的方式的原因是,缓冲区溢出漏洞会给予攻击者控制程序执行流程的机会。攻击者将特意构造的攻击代码植入有缓冲区溢出漏洞的程序中,改变漏洞程序的执行过程,就可以得到攻击主机的控制权。

拒绝服务攻击

在我看了其他的博主的博客,我对拒绝服务攻击理解为以下两种:

- 服务器的缓冲区满了,不再接受新的请求

- IP欺骗迫使服务器将合法用户的连接复位,影响合法用户的连接。

拒绝服务攻击是指攻击者利用系统的缺陷,执行一些恶意的操作,使得合法的系统用户不能及时得到应得的服务或系统资源,如CPU处理时间、存储器、网络宽带等。

其它网络攻击

口令破解:口令机制是资源访问控制的第一道屏障。网络攻击者常常以破解用户的弱口令为突破口,获取系统的访问权限。

恶意代码:是网络攻击常见的攻击手段。常见的恶意代码类型有计算机病毒、网络蠕虫、特洛伊木马、后门、逻辑炸弹、僵尸网络等。

网络钓鱼(Phishing):通过假冒可信方(如银行)提供网上服务,以欺骗手段获取敏感个人信息(如口令、信用卡信息等)的攻击方式。

网络窃听:是指利用网络通信技术缺陷,使得攻击者能够获取到其他人的网络信息通信信息。常见的网络窃听技术手段主要有网络嗅探,中间人攻击。网络攻击者将主机网络接口设置成“杂乱“模式,就剋接收到整个局域网上的信息包,从而获取敏感的口令,甚至将其重组,还原为用户传递的文件

SQL注入:在web服务器中,一般采用三层架构模式(浏览器+web服务器+数据库)。由于web脚本程序的编程漏洞,对来自于浏览器端的信息缺少输入安全合法性检查,导致攻击者将SQL命令插入web表单的输入域或页面的请求查找字符串,欺骗服务器执行恶意的SQL命令。

社交工程:网络攻击通过一系列的社交活动,获取需要的信息(说的通俗一点,就是诈骗)。

电子监听:网络攻击者采用电子设备远程距离监控电磁波的传送过程。

会话劫持:指攻击者在初始授权之后建立一个连接,在会话劫持以后,攻击者具有合法用户的特权权限。

漏洞扫描:是一种自动检测远程或本地主机安全漏洞的软件,通过漏洞扫描器可以自动发现系统的安全漏洞。

代理技术:指攻击者通过代理服务器进行攻击,其目的是以代理服务器为“攻击跳板”,即使攻击者的攻击行为被发现,也难以追踪攻击者的真实身份或IP地址。黑客常利用所控制的机器当做代理服务器(肉鸡),进行DDoS攻击。